## Introduction

---

원래 유료 도구를 사용할 수 있었는데,,,

소속감을 잃어버리면서 무료 도구에 의존해서 분석해야 하는 상황에 직면했다.

별 노력 없이 아티팩트를 쭉 나열해 주는 AXIOM처럼 무언가를 해주는 툴이 없는지 찾아보던 중..

Eric Zimmerman 형님의 KAPE 도구가 떠올랐다. 예전에 많이 썼었는데 엑셀 형태로 결과가 떨어져서 좀 아쉽긴 한데, 그런 아날로그한 맛이 남아있는 도구이다. 설치도 간단하고 사용도 간단하다.

## Table of Contents

Introduction

Table of Contents

Installation

Usage

More Tips

Conclusion

## Installation

---

다음 웹사이트에 들어가면 설치를 할 수 있는 화면이 보인다. Download KAPE 버튼을 누르고, 약간의 개인정보? 를 입력하고 나면 메일이 올 것이다. 해당 메일을 통해 다운로드 받으면 된다.

> [!info] Kroll Artifact Parser And Extractor (KAPE) | Cyber Risk | Kroll

> Kroll Artifact Parser and Extractor (KAPE) is an efficient and highly configurable triage program that will target essentially any device or storage location, find forensically useful artifacts, and parse them within a few minutes.

> [https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape](https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape)

[](https://blog.kakaocdn.net/dn/bv1Qmj/btrNMF2Hk2L/DNGj8zsF8kMzbVtNDXBxi0/img.png)

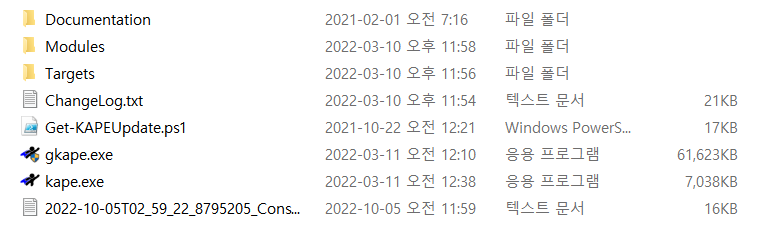

KAPE는 설치형 프로그램이 아니라, Portable한 도구이기 때문에 꽤나 유용하다. 여기서 gkape.exe를 실행하면 되는데, 결론적으로는 kape.exe를 사용하게 될 것이다...ㅎㅎ

[](https://blog.kakaocdn.net/dn/Wcnd5/btrNLAN74P4/kTLWzIpcMjKQMZc35fjr7K/img.png)

gkape.exe를 실행하고 나면 아래 사진처럼 투박한 실행화면을 찾아볼 수 있다. 파티션이 두개로 나눠져 있는 것을 확인할 수 있는데, 왼쪽은 수집용 오른쪽은 데이터 분석용이라고 생각하면 될 것이다. 오늘은 일단 오른편에 있는 Module Options 부분을 볼 것이다. 일반적으로 E01이나 raw Image 파일을 지원하는 다른 도구들과는 달리, KAPE 에서는 라이브 상태의 경로를 입력으로 받는다. 즉 라이브 포렌식을 하는 상황에서는 유용하게 쓰일 수 있다.

그렇다고 이미지로 있는 형태에서는 분석이 불가능한가? 그것도 아니다. FTK Imager나 Arsenal Image Mounter와 같은 도구들을 이용하여 이미지 자체를 호스트 시스템에 마운트 할 수 있다. 그것까지 다뤄보고 싶긴 하나, 이번 글에서는 KAPE만 다룰 예정이라 요청이 많이 들어오면 따로 다루겠다.

## Usage

---

사용 방법은 매~~우 쉽다. 알아야 할 내용이 거의 없다.

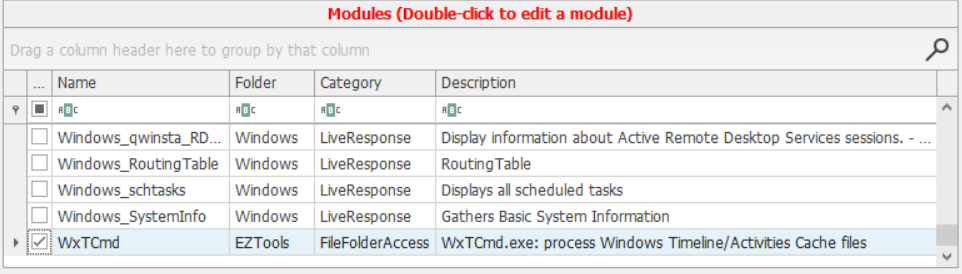

아래 사진을 보면 WxTCmd 라는 부분이 체크되어 있다. 체크되어 있다는 것은 이 모듈을 사용하겠다는 의미이다. 그래서 WxTCmd가 뭔가 궁금할 수도 있다.

WxTCmd를 구글링해봐도 좋지만, Category 부분을 담당하는 도구이다. 즉 WxTCmd의 경우 파일/폴더 액세스와 관련된 기록을 파싱해주는 도구라고 생각하면 될 것 같다.

물론 더 자세한 정보는 Description 부분에 써 있으니 참고하면 되겠다. (다 있는건 아니니 꼭 참고하자)

[](https://blog.kakaocdn.net/dn/dh0cvY/btrNRPP2c3c/oHZCoQ6voZlvTnR0Raxi0k/img.png)

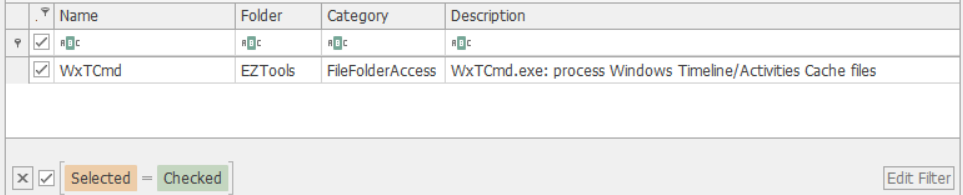

이렇게 체크된 아이들만 따로 볼 수도 있다.

체크 표시 맨 위 부분을 클릭하면 선택 아이콘이 표시된 모듈만 뽑아서 보여준다.

[](https://blog.kakaocdn.net/dn/nx4x1/btrNM5tAkYK/K9x9hxxhusmcfQVEDa8Km1/img.png)

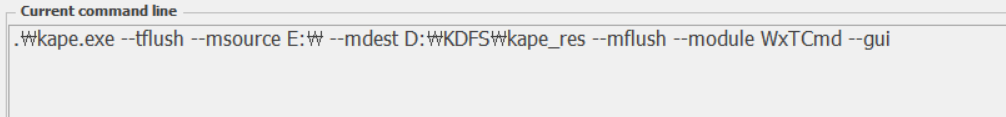

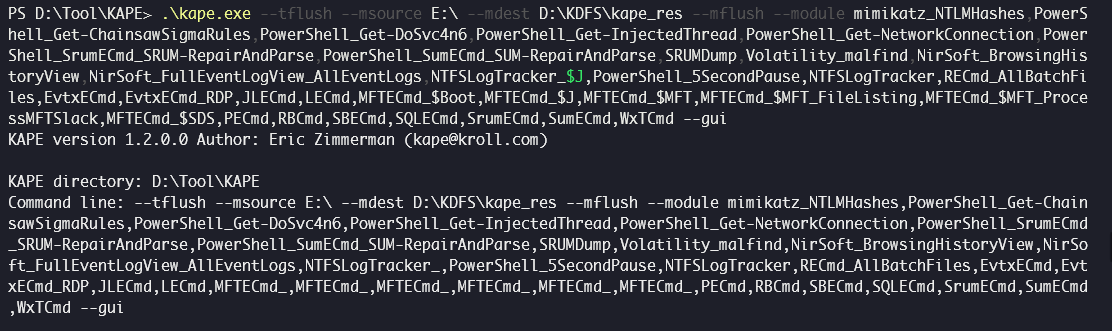

그럼 동시에 Command Line 부분에 명령어가 그에 맞게 생성될 것이다. 이 명령어를 CLI 환경에서 실행하면 된다!

[](https://blog.kakaocdn.net/dn/B348a/btrNQq350Cf/7k125sM6goi0qKcIUai7l0/img.png)

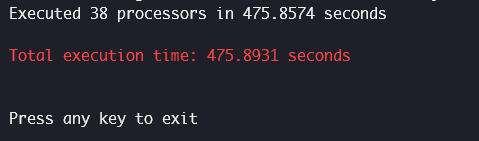

내가 하고 싶었던 모듈들을 다 선택하고 명령어를 실행시켜 보자. 실행이 완료되면 완료되었다고 말을 해준다.

오류가 나는 경우도 표시해주고 나름 친절하다.

[](https://blog.kakaocdn.net/dn/KxOrq/btrNRPP3etO/Lc7a5zkWEiRVfLVkVa1GRK/img.png)

[](https://blog.kakaocdn.net/dn/bDe1oM/btrNNzAX9No/wGEoLxrPUOSBack70dFkJK/img.png)

## More Tips

---

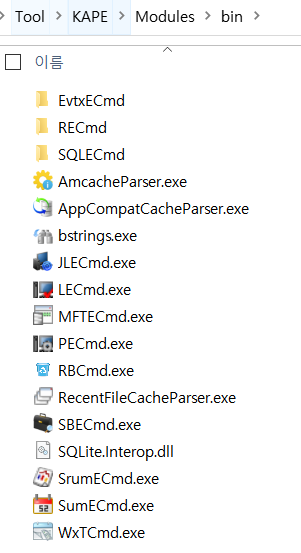

모듈 단위로 처리되는 도구이기 때문에 아까 다운로드 받은 파일을 보면 내부에 각각의 모듈에 해당하는 바이너리가 들어 있다. 경로는 [Kape]/Modules/bin에 있는데 이 도구들을 통합하여 실행해주는 도구가 결론적으로 Kape다.

즉 내가 만든 도구가 있다면 Kape에 맞는 양식에 맞춰 넣어 3rd Party 프로그램으로 사용할 수 있으니 더더욱 좋다.

사용하는 방법으로는 .mkape 파일을 만들어서 사용할 수 있다.

[](https://blog.kakaocdn.net/dn/c6FTy5/btrNMGgjLth/v5odywvMFGo1o369SmVWU0/img.png)

mkape 파일은 아래 사진처럼 구성된다. 설명과 카테고리를 써주고, Processor 항목을 작성해주면 된다.

즉 여기서 모듈로 사용될 실행 파일은 CLI 환경에서 input path, output path 형태로 결과를 출력해야 하는 실행파일이어야 한다.

```

Description: 'WxTCmd.exe: process Windows Timeline/Activities Cache files'

Category: FileFolderAccess

Author: Mike Cary

Version: 1.0

Id: 47b717ab-9a2f-4eb6-a79f-9f56b2c076c4

BinaryUrl: https://f001.backblazeb2.com/file/EricZimmermanTools/WxTCmd.zip

ExportFormat: csv

FileMask: ActivitiesCache.db

Processors:

-

Executable: WxTCmd.exe

CommandLine: -f %sourceFile% --csv %destinationDirectory%

ExportFormat: csv

# Documentation# https://github.com/EricZimmerman/WxTCmd# https://binaryforay.blogspot.com/2018/05/introducing-wxtcmd.html

```

## Conclusion

---

다양한 도구들을 하나의 플랫폼으로 사용할 수 있는 도구가 KAPE이다.

이미 기본 내장으로 다양한 기능이 들어있기에 다른 프로그램이 필요하지는 않을 것 같다.

물론 뭘 분석하는지에 따라 부가적인 기능이 더 필요할 수는 있으니 각자 분석 환경에 맞게 활용하면 좋을 것 같다.